Asegurar la seguridad de WordPress es más crucial que nunca. Según w3techs, WordPress ya representa el 63% del mercado de sitios web gestionados.

Este uso generalizado de WordPress presenta un objetivo lucrativo para actores maliciosos que emplean herramientas automatizadas (bots) para identificar vulnerabilidades y realizar ataques.

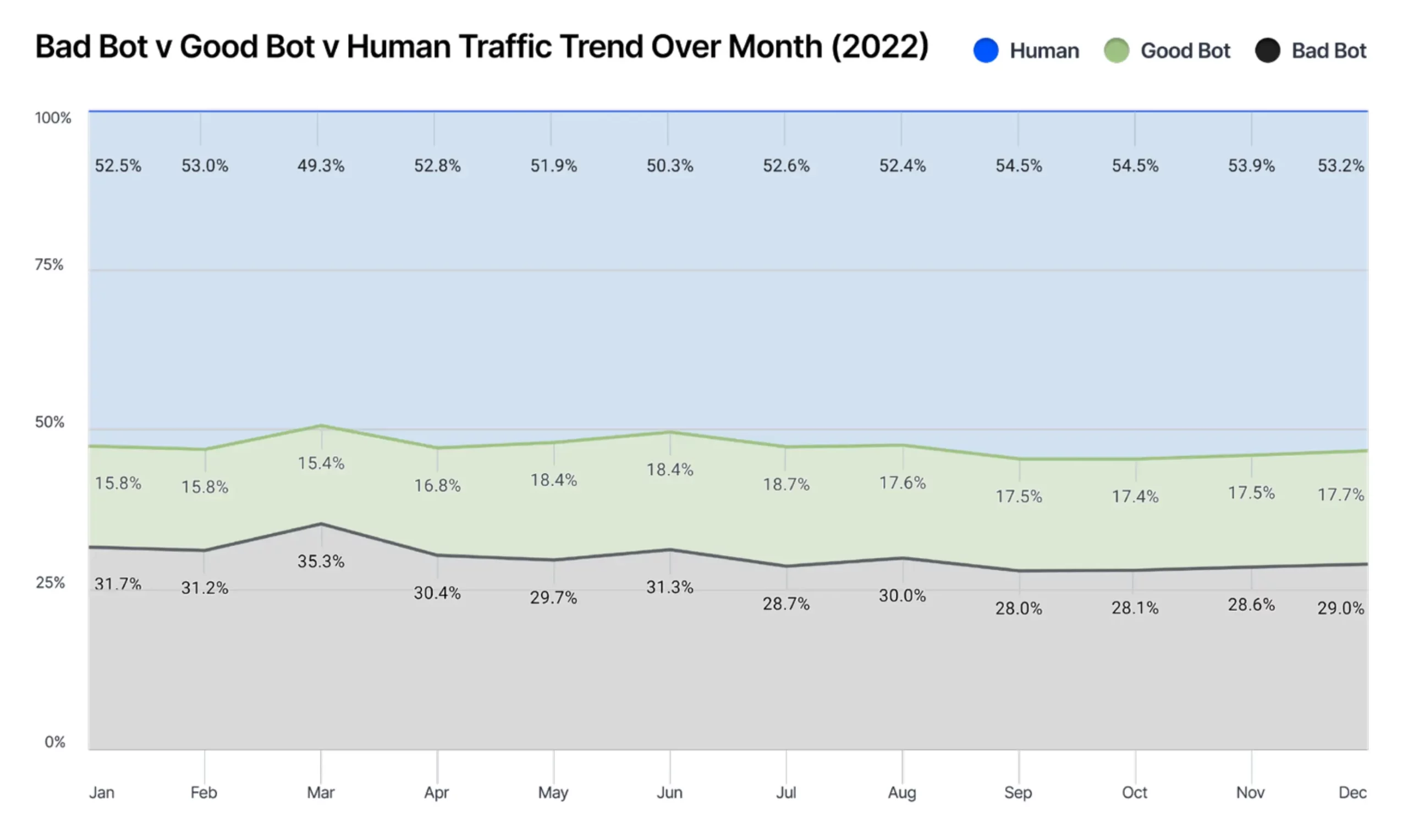

Como destaca el 10º informe anual de Imperva sobre Bots Maliciosos, el porcentaje de tráfico no humano ha aumentado significativamente este último año, alcanzando el tráfico automatizado de Bots Malos un 30% del total:

¡Pero no te asustes! La infraestructura de cortafuegos de Wetopi está diseñada para protegerte de estos actores maliciosos.

En esta entrada describimos las estrategias implementadas en nuestra infraestructura de cortafuegos para proteger tu sitio.

Cómo bloquear el tráfico de bots en WordPress

Existen algunos plugins para WordPress capaces de filtrar el tráfico, como WordFence, iThemes Security, All In One WP Security & Firewall, etc. Sin embargo, su principal problema es la eficiencia. ¿Por qué?

¡WordPress no está diseñado para filtrar el tráfico!

Las extensiones de cortafuegos de WordPress dependen del motor PHP y la base de datos. Aunque son efectivos en el filtrado, no pueden hacerlo eficientemente debido a su consumo de recursos, especialmente bajo la presión de un ataque.

Si deseas que tu sitio de WordPress funcione rápido, no puedes delegarle una tarea tan intensiva como gestionar el control de cada solicitud de tráfico.

En Wetopi, abordamos esta tarea proporcionando una infraestructura equipada con firewalls de frontend específicamente diseñados para la seguridad de WordPress.

Firewall de Infraestructura para WordPress

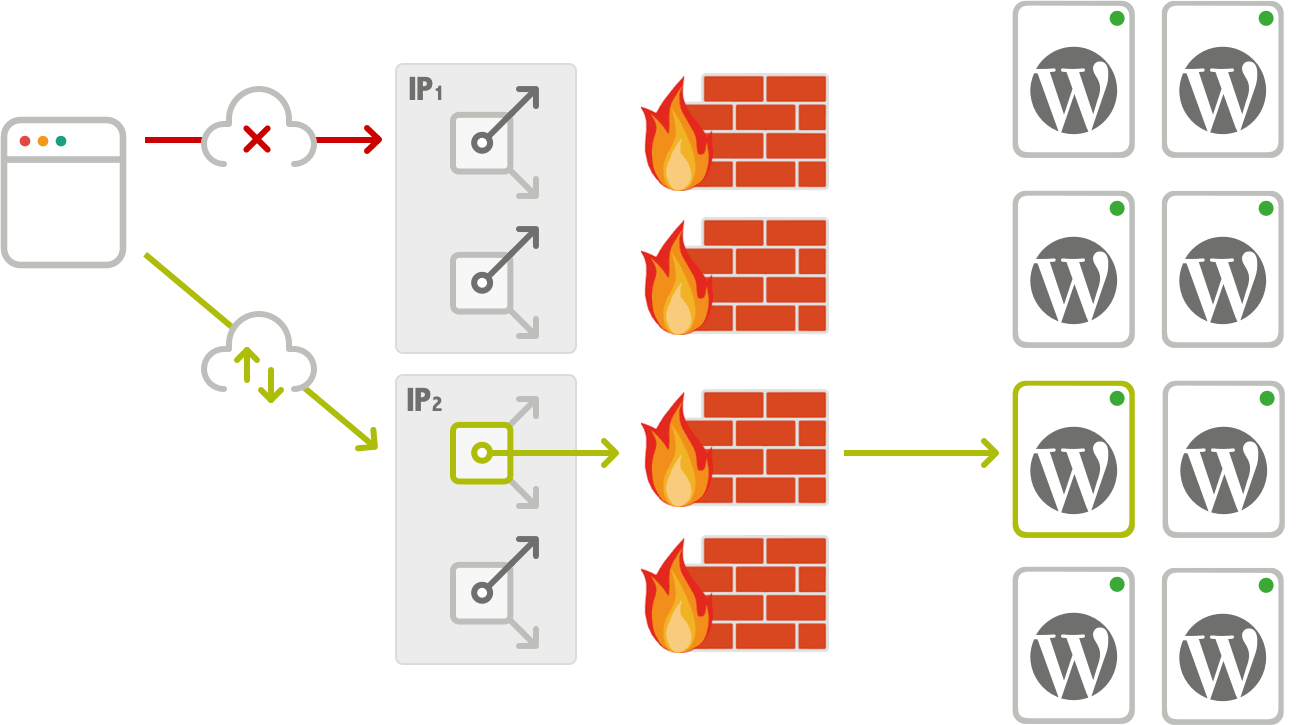

Las tareas de filtrado y bloqueo del tráfico se realizan en los firewalls de frontend. Siempre en una etapa previa, antes de llegar a tu servidor de WordPress. Además, estos firewalls son redundantes en cada una de las múltiples redes de acceso.

Bunker Guard: Un gestor de políticas de seguridad compartido

En Wetopi, hemos desarrollado nuestro propio sistema de políticas de seguridad, Bunker Guard, diseñado para centralizar reglas y decisiones tanto de nuestra red de servidores de WordPress como de fuentes externas dedicadas a la seguridad.

Bunker Guard analiza el tráfico dirigido a todos los servidores de WordPress de Wetopi.

Este conocimiento se comparte en toda nuestra red.

Los cortafuegos adoptan medidas de seguridad de forma dinámica, basadas en solicitudes, y proactiva, a partir de experiencias previas y de fuentes externas dedicadas a la seguridad.

Y aquí hay un aspecto valioso: toda nuestra red de servidores de WordPress comparte y se beneficia de este conocimiento. En otras palabras, cuando se identifica y bloquea un ataque a un sitio web de WordPress, la regla de filtrado creada protegerá a todos los sitios web alojados en Wetopi.

Reglas de bloqueo de cortafuegos para WordPress

Nuestro Bunker Guard trabaja con dos técnicas de bloqueo: el «Perfil de Aplicación», basado en el tráfico activo actual, y el «Listado Negro externo» basado en fuentes de seguridad externas.

Perfilado de aplicación heurística

Analizamos todas las solicitudes de tráfico para bloquear aquellas que no se ajusten al perfil de tu WordPress. La clave es que Wetopi sirve exclusivamente tráfico de WordPress.

Ejemplo: Si un rastreador malicioso realiza solicitudes para ver si tu sitio web usa Joomla, lo bloqueamos directamente.

¡En wetopi solo servimos WordPress!

Servir exclusivamente tráfico de WordPress es una de nuestras ventajas competitivas.

Detección de firmas

Otra técnica común para bloquear solicitudes maliciosas es la Detección de Firmas. Todo nuestro tráfico de entrada de red se inspecciona antes de llegar a un servidor de WordPress. Utilizando técnicas basadas en patrones y firmas, bloqueamos solicitudes maliciosas y patrones de ataque.

Protección contra ataques de fuerza bruta

Por defecto, WordPress permite intentos de inicio de sesión ilimitados, lo que puede dejar tu sitio vulnerable a ataques de fuerza bruta y de diccionario. Nuestro cortafuegos te ayuda a mitigar este riesgo limitando el número de intentos de inicio de sesión.

Listado negro de fuentes externas

Gracias a los Listados de IP de Ciberdelitos de FireHOL, mantenemos listas de bloqueo de tráfico permanentemente actualizadas. Estas listas negras están relacionadas principalmente con ataques, servicios en línea abusivos, malwares, botnets, intrusión en servidores y otras actividades relacionadas con el ciberdelito.

Las listas negras se actualizan minuto a minuto, conteniendo un promedio de 850,255,680 IPs.

Mitigación de ataques DDoS

Nuestros centros de datos cuentan con cobertura para la mitigación de ataques DDoS mediante el uso de tecnología de filtrado selectivo.

El método selectivo filtra el tráfico recibido, permitiendo que solo los paquetes legítimos lleguen a los servidores de WordPress, bloqueando el tráfico ilegítimo.

Fase de análisis de DDoS

Para detectar ataques, el tráfico enviado por los enrutadores se monitorea en tiempo real. Se lleva a cabo una comparación continua de las firmas de los ataques. Si se detectan similitudes, la mitigación se activa automáticamente.

El análisis de las firmas se realiza en varios protocolos, como: DNS, ICMP, «fragmentación IP», «nula» y «privada», «nula TCP», RST, SYN, ACK, UDP, …

Fase de aspiración de DDoS

Para canalizar un ataque de denegación de servicio, se requiere una gran capacidad de red para soportar la carga. Gracias a la red de 15 Tbit/s de nuestro proveedor de centro de datos, la infraestructura es capaz de absorber una gran cantidad de tráfico en ataques. La capacidad total de mitigación es superior a 4 Tbit/s.

Fase de mitigación de DDoS

La mitigación son los medios y medidas tomados para mitigar los efectos negativos de un ataque DDoS en un servidor. Mitigar consiste en filtrar el tráfico para permitir solo el tráfico legítimo.

La mitigación combina diferentes filtros, cada uno de los cuales tiene una función específica. Esta tecnología desvía el tráfico para analizarlo y solo permite el paso del tráfico legítimo.

Garantía «Libre de Hackeos»

Como si todo lo anterior no fuera suficiente, en wetopi nos comprometemos a resolver cualquier problema de seguridad de forma gratuita e inmediata con la garantía «Libre de Hackeos» incluida en nuestra política de servicio.

Para acceder a la cobertura de esta garantía, es necesario:

- Contratar un plan que incluya servidores de tamaño «Medium» o superior.

- Adoptar precauciones básicas para protegerte a ti y a tu sitio web de cualquier contenido Dañino o perjudicial: es necesario mantener actualizadas las actualizaciones que contienen parches de seguridad en Extensiones, Temas y WordPress Core.

La seguridad para WordPress requiere un servidor seguro

Probablemente ya sepas que la seguridad no termina en ese directorio en el servidor donde tienes alojado tu WordPress. Y es que la llamada pila de servicios continúa por debajo de tu sitio web servido con WordPress.

¡Hay muchos componentes y servicios que contribuyen a ampliar el ángulo del llamado Vector de Ataque!

En wetopi nos ocupamos de la seguridad de tu servidor. Al poder trabajar exclusivamente con WordPress, podemos automatizar eficientemente todo el proceso de actualización de tu servidor. En esta otra entrada te mostramos cómo lo hacemos: reglas básicas para la seguridad del sitio web de WordPress.

¿No tienes una cuenta en wetopi?

Incluye servidores desarrollo Gratis.

Sin tarjeta de crédito.