Descobreix les capçaleres de resposta HTTP essencials que poden millorar la seguretat del teu lloc web de WordPress.

A Wetopi, incorporem Capçaleres de Seguretat HTTP al teu servidor de WordPress. Això ajuda a restringir les accions que els navegadors poden realitzar en el teu lloc web i afegeix una capa extra de seguretat. Les capçaleres de seguretat dificulten molt que els atacants explotin vulnerabilitats del costat del client.

Table of Contents

- Les capçaleres de seguretat HTTP bàsiques

- Capçaleres de seguretat HTTP avançades

- Conclusió

Les capçaleres de seguretat HTTP bàsiques

A Wetopi despleguem servidors de WordPress que estan preconfigurats per defecte amb el que classifiquem com a capçaleres de seguretat HTTP bàsiques. Aquestes capçaleres són àmpliament acceptades i no comprometen les funcionalitats estàndard del teu lloc de WordPress.

Protegint-te del clickjacking

Normalment, el clickjacking implica mostrar un element invisible sobre la pàgina que veu l’usuari. L’usuari creu que està fent clic a la pàgina visible, però, de fet, està fent clic en un element invisible superposat sobre ella.

Clickjacking (classificat com un atac de redisseny d’interfície d’usuari o redisseny d’UI) és una tècnica maliciosa per enganyar un usuari perquè faci clic en alguna cosa diferent del que percep.

https://en.wikipedia.org/wiki/Clickjacking

Per defecte, tots els servidors de Wetopi estan configurats amb aquesta capçalera HTTP. Si no estàs allotjat a Wetopi, pots afegir fàcilment aquesta capçalera a la configuració del teu servidor Nginx utilitzant la directiva add_header:

add_header X-Frame-Options SAMEORIGIN;NOTA: al especificar SAMEORIGIN, encara podem usar la pàgina dins d’un marc si aquest marc i la seva pàgina tenen el mateix domini. D’altra banda, si no necessites presentar informació en marcs, pots reemplaçar “SAMEORIGIN” per “DENY”.

Servint contingut sempre en HTTPS

La segona capçalera de seguretat HTTP bàsica que implementem per defecte a Wetopi és coneguda com HSTS: HTTP Strict Transport Security.

Per defecte, tots els servidors de Wetopi estan configurats amb aquesta capçalera HTTP. Si el teu lloc no està allotjat a Wetopi, pots afegir fàcilment aquesta capçalera a la configuració del teu servidor Nginx utilitzant la següent directiva add_header:

add_header Strict-Transport-Security "max-age=31536000; preload";Aquesta capçalera instrueix el navegador per interactuar amb el teu servidor de WordPress utilitzant només connexions HTTPS. L’atribut max-age especifica la durada, en segons, que el navegador ha de recordar per fer complir HTTPS per al lloc web.

Evita l’explotació d’inconsistències tipus MIME per executar codi maliciós en un lloc web

La finalitat de la capçalera de resposta HTTP X-Content-Type-Options és prevenir que els atacants executin codi maliciós en un lloc web. Ho aconsegueix impedint que el navegador interprete un arxiu com un tipus MIME diferent del que realment és.

add_header X-Content-Type-Options nosniff;Aquesta capçalera HTTP està configurada per defecte en tots els llocs allotjats a Wetopi.

Llegeix més sobre X-Content-Type-Options en la documentació de Mozilla.

A Wetopi disposes de Servidors de Desenvolupament GRATUÏTS, amb Brotli activat

Registra’t en 10 segons i crea el teu compte Wetopi totalment gratis.

i tots els ajustos a punt per a servir WordPress a la velocitat de la llum.

Capçaleres de seguretat HTTP avançades

En aquesta secció, introduirem capçaleres de seguretat més recents i avançades. A Wetopi no implementem aquestes capçaleres per defecte a causa de la necessitat d’adaptar la seva configuració segons els requisits del lloc web.

La Política de Seguretat de Contingut CSP

La capçalera de Política de Seguretat de Contingut està dissenyada per ajudar-nos a mitigar atacs com Cross-Site Scripting (XSS) i la injecció de dades.

Les capçaleres CSP imposen regles estrictes i detallades sobre com el nostre lloc web carrega i executa recursos, protegint-nos de la distribució de malware, la desconfiguració del lloc i el robatori de dades.

Les capçaleres de Política de Seguretat de Contingut (CSP) defineixen un mecanisme, mitjançant el qual els desenvolupadors web poden controlar els recursos que una pàgina en particular està autoritzada a obtenir o executar. També dicten una sèrie de decisions de política rellevants per a la seguretat.

Esborrany de Treball de Política de Seguretat de Contingut del W3C

El format de la capçalera de Política de Seguretat de Contingut és el següent:

Política de Seguretat de Contingut: directiva paràmetre;També pots definir múltiples directius en una sola capçalera separant-les amb punt i coma:

Política de Seguretat de Contingut: directiva paràmetre; directiva paràmetre;A més, pots incloure aquesta capçalera diverses vegades.

Política de Seguretat de Contingut: directiva paràmetre; directiva paràmetre;

Política de Seguretat de Contingut: directiva paràmetre;Aquestes múltiples capçaleres són acumulativament restrictives, la qual cosa significa que només pots restringir encara més les capacitats del recurs protegit.

Com definir la capçalera de Política de Seguretat de Contingut

Implementar la capçalera de Política de Seguretat de Contingut (CSP) implica diversos passos:

1. Entén les Directives CSP

Familiaritza’t amb les directives CSP, que defineixen les restriccions per als recursos en la teva pàgina web. Les directives comuns inclouen default-src, script-src, style-src, img-src, font-src, connect-src, frame-src, media-src, object-src, i child-src.

Obtén una visió completa de la Política de Seguretat de Contingut (CSP)

https://content-security-policy.com/

Guia de Referència Ràpida

2. Defineix La Teva Política CSP

Si tens un profund enteniment del teu lloc i de les seves necessitats de recursos interns i externs, pots desplegar la teva política CSP manualment. D’altra banda, la nostra recomanació és usar una eina generadora.

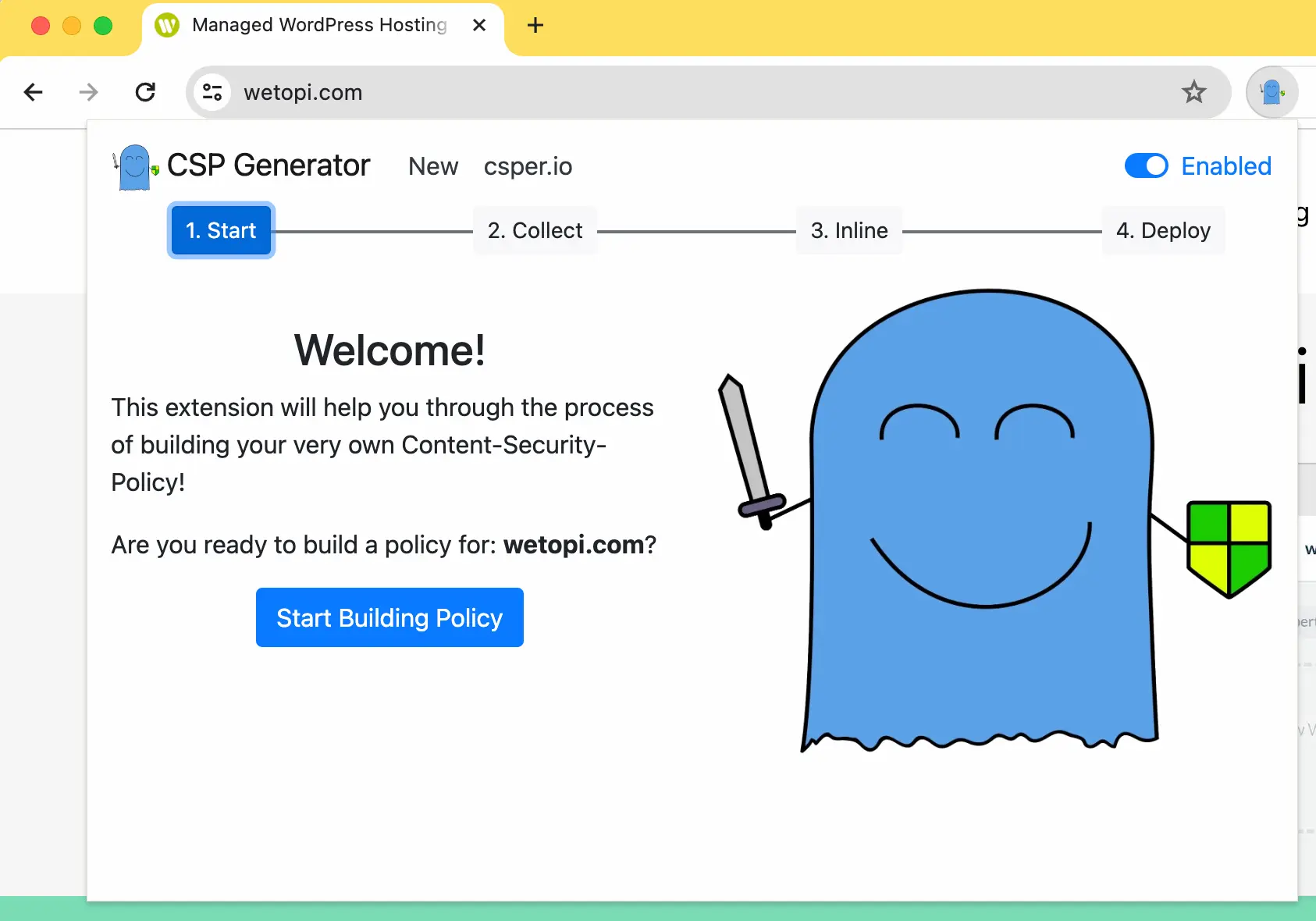

L’eina generadora de CSP que actualment usem és el Generador de Polítiques GRATUÏT de csper.io. Pots instal·lar-la al teu navegador (Chrome o Firefox), i et permet recollir directives per a la teva CSP mentre navegues pel teu lloc web.

3. Com Desplegar CSP i Monitorar Violacions

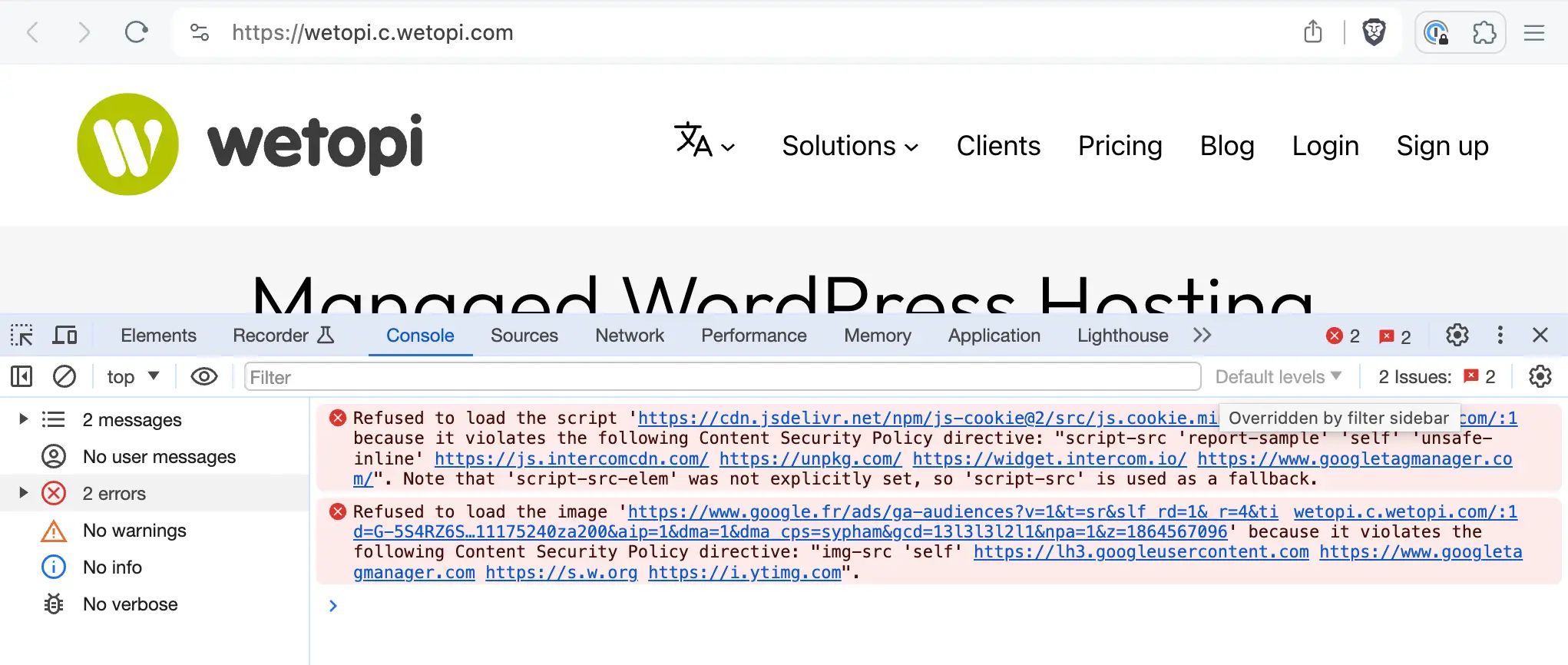

Afegeix-la a la configuració del teu servidor web i inspecciona la consola del navegador per trobar les Violacions de Política.

IMPORTANT: Amb llocs WordPress, recomanem un doble conjunt de regles CSP. Una per al Frontend i una segona menys estricta per al Dashboard (el wp-admin)

Considera desactivar les regles de Política de Seguretat de Contingut (CSP) específicament dins de l’àrea/wp-admin. Encara que aquest ajust representa un compromís de seguretat, pot millorar la compatibilitat i funcionalitat dins del Dashboard de WordPress.

Pots desplegar la capçalera CSP al teu servidor WordPress nginx amb la següent add_header:

...

location /wp-admin {

include /var/www/conf/mime.types;

try_files $uri $uri/ /index.php?$args;

}

location / {

include /var/www/conf/mime.types;

add_header Política de Seguretat de Contingut "default-src 'self';

script-src 'report-sample' 'self' 'unsafe-inline' 'unsafe-eval' https://unpkg.com/;

style-src 'report-sample' 'self' 'unsafe-inline'; object-src 'none'; base-uri 'self';

connect-src 'self' https://api.websitecarbon.com

frame-src 'self' https://www.youtube.com;

font-src 'self' data:;

img-src 'self' data: https://s.w.org https://i.ytimg.com;

manifest-src 'self';

media-src 'self';

worker-src 'self' blob:;";

try_files $uri $uri/ /index.php?$args;

}

...Un cop fet, navega pel teu lloc mentre inspecciones la consola en les teves Eines per a Desenvolupadors.

4. Arregla la Política de Seguretat i prova de nou

Seguint la descripció de l’error, arregla la regla trencada i prova de nou.

La Política de Permisos

La capçalera HTTP Política de Permisos és similar a l’anterior Política de Seguretat de Contingut, però controla característiques en lloc de comportaments de seguretat.

El format d’aquesta capçalera Política de Permisos és el següent:

Política de Permisos: directiva=llista de permesosExemple quan es defineix per a un servidor nginx:

add_header Política de Permisos "picture-in-picture=(), geolocation=(self https://wetopi.com), camera=*";En especificar () a la llista d’orígens, les característiques especificades seran deshabilitades per a tots els contextos de navegació.

La Capçalera de Política de Referència

La capçalera HTTP Política de Referència està dissenyada per limitar la quantitat d’informació que s’envia quan un visitant d’un lloc web fa clic en un enllaç.

Aquesta Política de Referència pot ajudar a augmentar la nostra privacitat i seguretat:

- Establint una política més estricta, els llocs web poden evitar que la informació sensible se filtri a través de la capçalera Referer en navegar d’una pàgina a una altra.

- En certs escenaris, com al navegar d’un lloc HTTPS a un HTTP, la capçalera Referer podria exposar inadvertidament informació sensible, com a tokens d’autenticació o identificadors de sessió.

- També pot prevenir atacs de suplantació de referències, on un atacant manipula la capçalera “Referrer” per obtenir accés no autoritzat o enganyar al servidor.

Conclusió

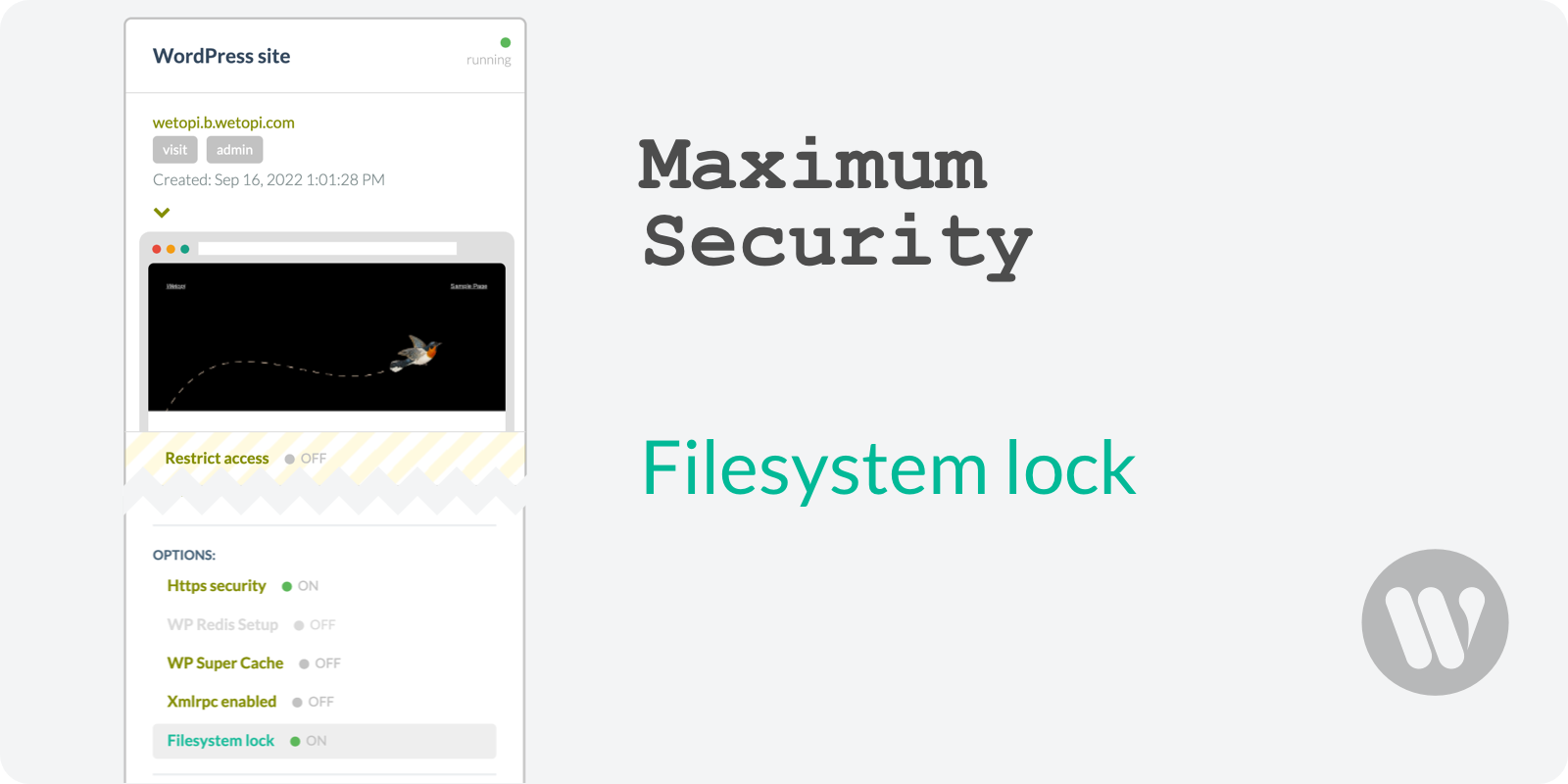

La implementació a Wetopi de capçaleres de seguretat HTTP bàsiques en servidors de WordPress millora significativament la seguretat del lloc web.

En preconfigurar els servidors amb capçaleres de seguretat bàsiques com X-Frame-Options i Strict-Transport-Security, Wetopi assegura protecció contra amenaces comunes com el clickjacking i les connexions HTTPS forçades.

Les opcions avançades, incloent la Política de Seguretat de Contingut i la Política de Permisos, proporcionen una major personalització per complir amb requisits de seguretat específics, mitigant eficaçment riscos com els atacs XSS i d’injecció de dades.

L’ús estratègic d’aquestes capçaleres no només enforteix el panorama de seguretat del teu lloc de WordPress, sinó que també manté la seva funcionalitat i experiència d’usuari.

Adoptar tals mesures de seguretat proactives és crucial per salvaguardar les interaccions del costat del client i preservar la integritat de la teva presència digital.

Resumidament, som uns techies apassionats per WordPress que hem creat Wetopi, un Hosting WordPress Gestionat, per minimitzar la fricció a la que tot professional s’enfronta en treballar i allotjar projectes WordPress.

Inclou servidors de desenvolupament Gratis.

No cal tarjeta de crèdit.

Aquests altres posts et podrien interessar

-

El Pla Bulk de Wetopi, en detall

-

Capçaleres HTTP de Seguretat per a WordPress

-

Actualitza amb seguretat per mantenir WordPress protegit

-

Escaneig de Malware per al teu WordPress

-

Configura WP Super Cache De Forma Òptima

-

Sistema de Fitxers WordPress: Quan i Com Bloquejar Els Permisos Per a Màxima Seguretat

-

Com crear un site WordPress en segons

-

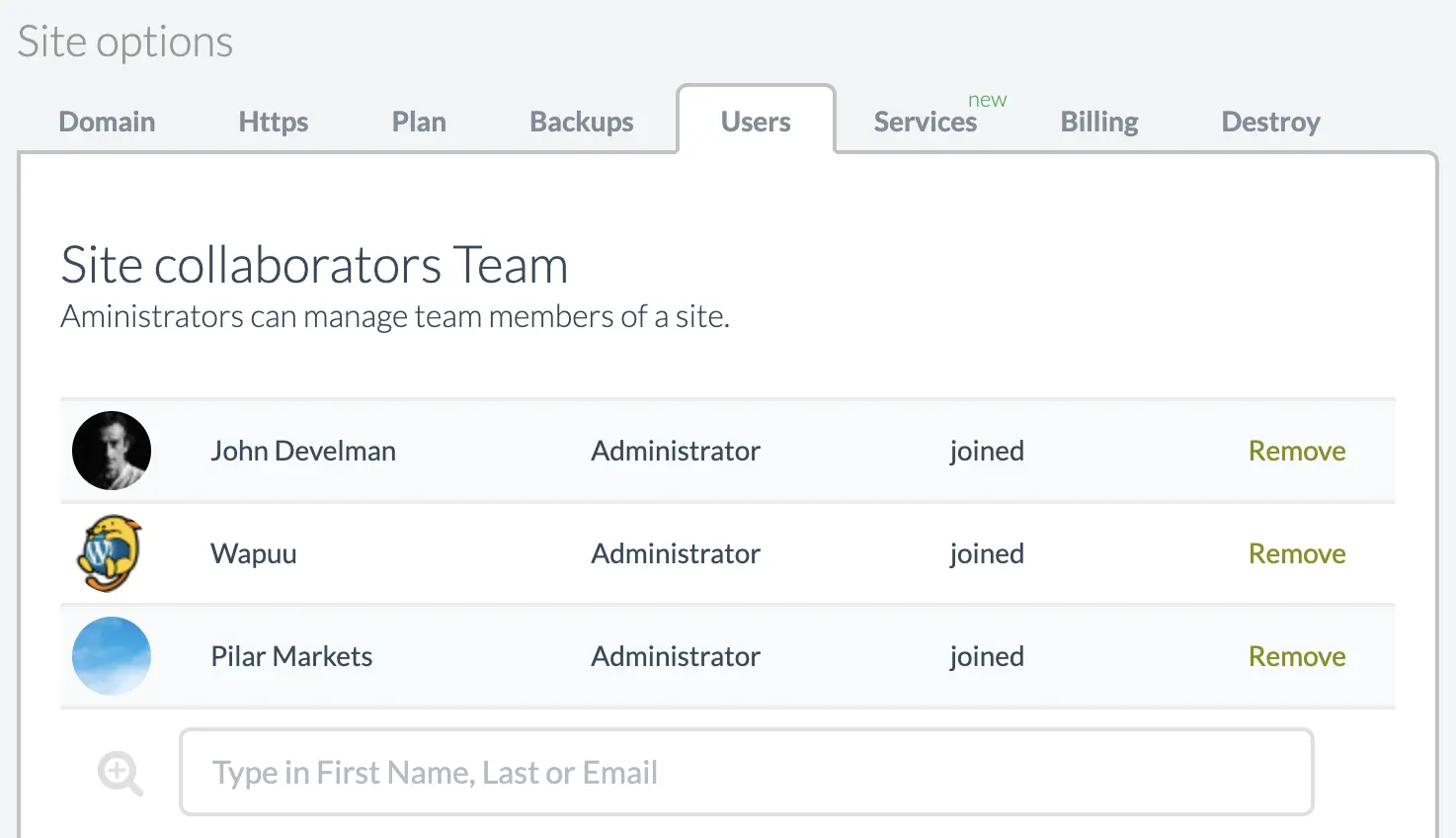

Compartir un servidor WordPress amb altres usuaris

-

Alta Disponibilitat per a WordPress